در دنیای امروز، امنیت شبکه چیزی نیست که بشه ازش چشمپوشی کرد. اگر از روترهای میکروتیک استفاده میکنید، باید بدونید که فایروال میکروتیک یکی از قدرتمندترین ابزارهاییست که به شما اجازه میده ترافیک ورودی و خروجی شبکهتون رو بهصورت دقیق و حرفهای کنترل کنید.در این مقاله به صورت کامل و کاربردی، با بخشهای اصلی فایروال MikroTik یعنی Filter Rules آشنا میشید. در این بخش هم مثال های واقعی، کاربرد عملی و نکات حرفهای آورده شده تا بتونید بدون نیاز به هیچ پیشزمینهای، امنیت شبکه خودتون رو ارتقا بدید.

اگر شما دستگاه فیزیکی ندارید و میخواهید به عنوان دانشجو این مقاله را مطالعه و تمرین کنید ، شما به یک کامپیوتر و نرم افزار WinBox و نرم افزار

VMware Workstation Pro نیاز خواهید داشت که بعد از بالا آوردن RouterOS روی VMware Workstation میتوانید این مقاله رو مطالعه کنید.

مقاله آموزش فایروال میکروتیک بخشی از دوره MTCNA میباشد پس تا انتهای مقاله ی آموزش فایروال میکروتیک با همراه باشید تا لذت

درک مفاهیم و پیاده سازی را با هم بچشیم

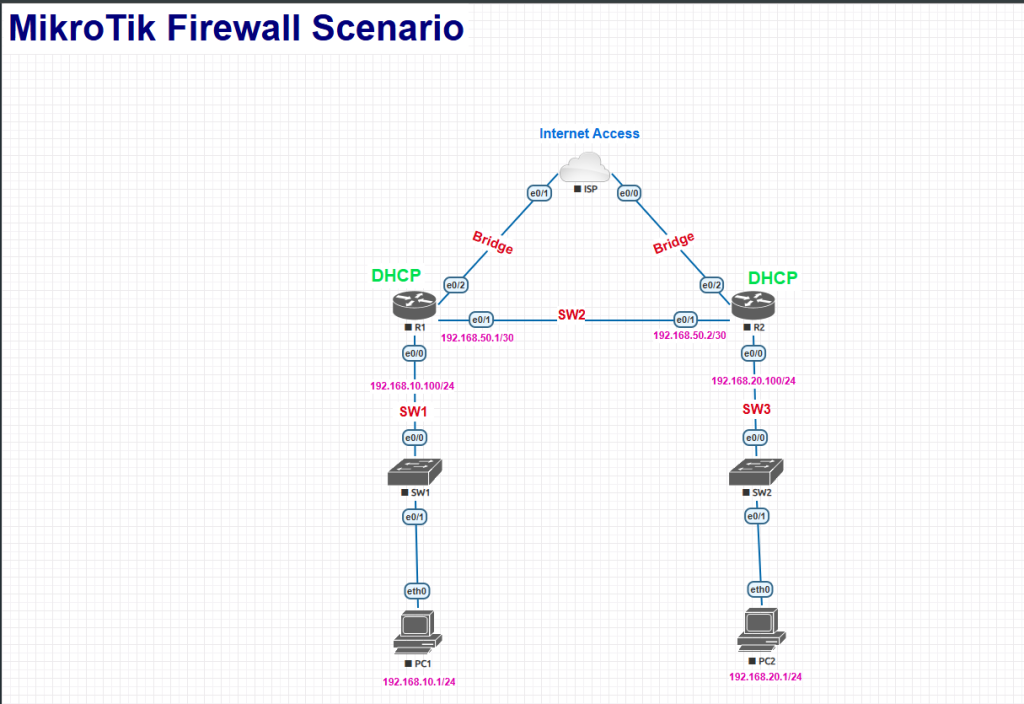

سناریو عملی فایروال در میکروتیک :

آشنایی با تب های مختلف فایروال میکروتیک :

روترهای میکروتیک در بخش فایروال خود ، چهار تب بسیار مهم برای مدیریت دقیق ترافیک دارن

- Filter Role

- NAT

- Mangle

- Raw

هر کدوم از این تبها عملکرد خاص خودش رو داره و در ترکیب با هم میتونن امنیت و کارایی شبکه رو به سطح بسیار بالایی برسونن .

پس بریم همه این تب ها را در فایروال میکروتیک یاد بگیریم 😎

1.آموزش Filter Role در فایروال روتر میکروتیک + ساخت رول فایروال برای امنیت :

برای برقراری امنیت شبکه با فایروال میکروتیک ، Filter Rules اولین و رایجترین بخش در تب فایروال هست که برای اجازه دادن یا مسدود کردن بستههای اطلاعاتی استفاده میشه. توی این قسمت میتونی مشخص کنی کدوم آیپیها، پورتها، یا پروتکلها اجازه عبور داشته باشن و کدوم نه.

2. NAT در فایروال روتر میکروتیک :

NAT (Network Address Translation) برای ترجمه آدرسهای آیپی داخلی به خارجی و بالعکس استفاده میشه. این تب دو نوع اصلی داره:

- src-nat: تبدیل آیپی داخلی به خارجی (برای دسترسی به اینترنت)

- dst-nat: هدایت ترافیک ورودی به آیپی داخلی (مثلاً برای port forwarding)

3. Mangle در فایروال میکروتیک | علامتگذاری برای مدیریت پیشرفته ترافیک

Mangle یکی از حرفهایترین بخشهای فایروالل میکروتیک است که برای علامتگذاری ترافیک (Marking) استفاده میشه. این علامتها بعداً میتونن در Queue یا Routing استفاده بشن.

کاربردهای Mangle:

- مدیریت پهنای باند برای کاربران خاص

- مسیریابی پیشرفته

- اولویتبندی ترافیک

Table.4 در فایروال میکروتیک| سریعترین پردازش برای امنیت :

Raw Table پایینترین سطح پردازش بستههاست. برخلاف Filter و NAT، در Raw هیچ Connection Tracking انجام نمیشه، پس عملکرد بسیار سریعی داره. از Raw برای جلوگیری از بار اضافی روی CPU و مسدودسازی اولیه استفاده میشه.

آشنایی با chain های Input، Output و Forward در فایروال میکروتیک :

در فایروال MikroTik، همه رولها در قالب زنجیرههایی به نام Chain دستهبندی میشن. هر chain مشخص میکنه که رول موردنظر روی چه نوع ترافیکی اعمال بشه. سه chain اصلی که بیشترین کاربرد رو دارن عبارتند از:

1. Input Chain | کنترل دسترسی به خود روتر :

input مخصوص بستههایی هست که مقصدشون خود روتر MikroTik هست. یعنی وقتی کسی بخواد با Winbox، SSH، HTTP یا Telnet به روتر وصل بشه،

این chain وارد عمل میشه.

2. Chain Output | ترافیک خروجی از خود روتر :

output مربوط به ترافیکی هست که از خود روتر به بیرون میره. معمولاً کمتر از این chain استفاده میشه، مگر در موارد خاص مثل جلوگیری از ارسال لاگ یا آپدیت شدن خودکار روتر.

3. Forward Chain | ترافیک عبوری از روتر (بین کلاینتها و اینترنت) :

forward مهمترین chain هست چون تمام ترافیکی که از روتر عبور میکنه (مثلاً از یک کلاینت به اینترنت یا بالعکس) از این chain میگذره. این همون جاییه که معمولاً بیشتر رولهای امنیتی و فیلترینگ اعمال میشن.

خلاصه تفاوت chain های Input، Output و Forward :

| کاربرد | ترافیک مربوط به… | Chain |

| امنیت دسترسی به روتر | ترافیک ورودی به خود روتر | input |

| کنترل ارتباطات داخلی روتر | ترافیک خروجی از خود روتر | output |

| کنترل کاربران، محدودیت، فیلتر | ترافیک عبوری بین دستگاهها و اینترنت | forward |

خوب ما الان در فایروال میکروتیک با مفاهیم فیلتر رول ها ، NAT ، Mangle و RAW آشنا شدیم و همچنین آموزش آموزش chain های input و forward و output در میکروتیک را باهم کار کردیم . متوجه شدیم اما در این قسمت فقط سناریو FILTER ROLES ها را پیش خواهیم برد😎

سناریوهای فایروال میکروتیک با Filter Rules :

بریم برای بررسی چند سناریوی کاربردی در بخش Filter Rules فایروال میکروتیک. هدف این است که بدون استفاده از تنظیمات پیشرفته، فقط با CHAIN ها و گزینههای اصلی، فایروالی کارآمد بسازیم.

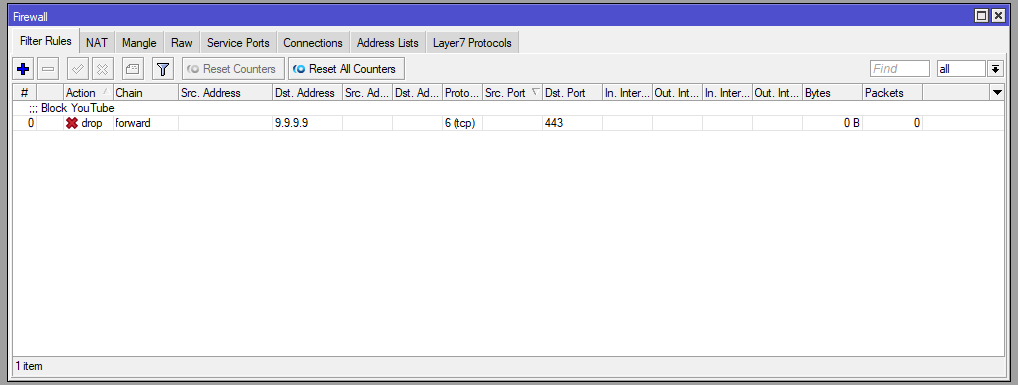

سناریو اول : مسدودسازی سایتهای خاص برای PC1

هدف :

جلوگیری از دسترسی به سایتهایی مثل Facebook و YouTube از طریق IP آنها

نکته :

چون سایتها از CDN و IPهای متغیر استفاده میکنند، این روش محدود است و فقط برای مثال آموزشی مفید است.

مراحل کانفیگ در Winbox :

- وارد تب IP > Firewall > Filter Rules شوید.

- روی Add (+) کلیک کنید.

- در تب General

- Chain :

forward - Protocol :

tcp - Dst. Port :

80یا443 - Dst. Address: IP سایت مورد نظر (مثلاً یکی از IPهای YouTube)

- Chain :

- در تب Action :

- Action :

drop

- Action :

- در تب Comment : بنویسید مثلاً “Block YouTube”

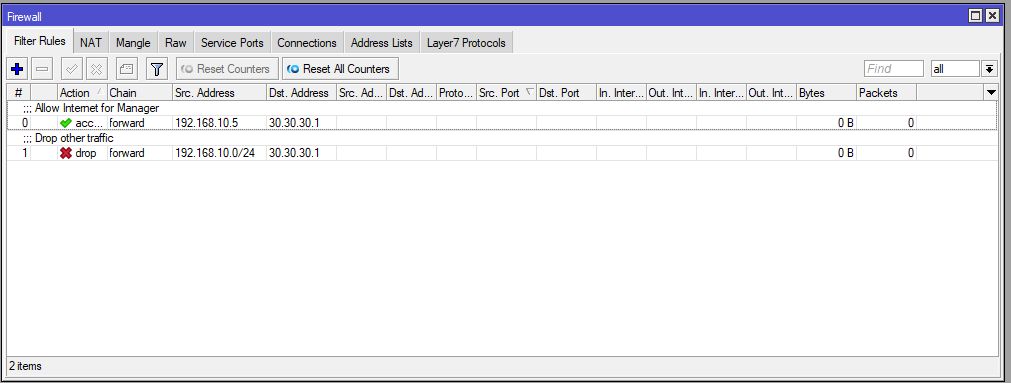

سناریو دوم : اجازه دسترسی به اینترنت فقط برای چند IP خاص

هدف :

میخواهیم فقط چند سیستم خاص (مثلاً مدیران شبکه یا بخش مالی) به اینترنت دسترسی داشته باشند، و بقیه کاربران شبکه داخلی نتوانند به اینترنت متصل شوند.

مراحل انجام در WinBox :

- وارد تب IP > Firewall > Filter Rules شوید

- روی Add (+) کلیک کنید.

- Chain :

forward - Src Address : ادرس یکی از ادرس های کلاینت ها مثلا 192.168.10.5

- Dst Address : آیپی گیتوی اینترنت

- Chain :

- Action :

- Action :

accept - در تب Comment: بنویسید Allow Internet for Manager

- Action :

- یک رول دیگر برای Drop کردن بقیهی ترافیک :

- General:

- Chain :

forward - Src Address : 192.168.10.0/24

- Chain :

- Action :

- Action :

drop

- Action :

- در تب Comment: بنویسید “Drop other traffic”

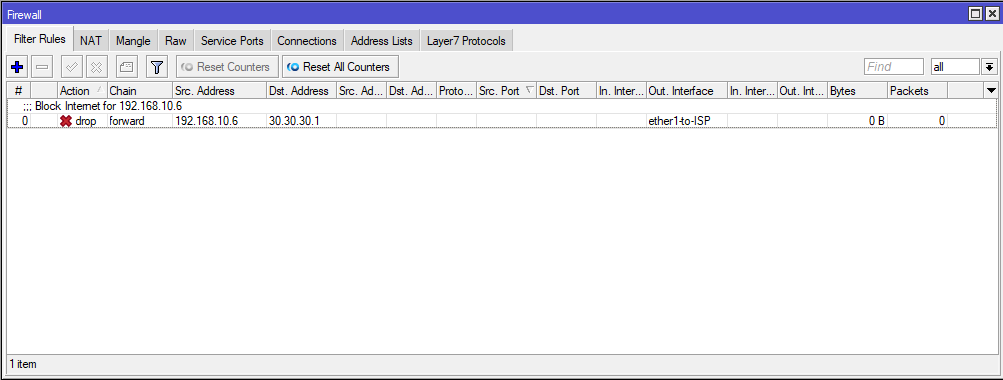

سناریو سوم : مسدود کردن دسترسی یک کاربر خاص به اینترنت

هدف :

فرض کنیم یک کامپیوتر خاص با آیپی مثلاً 192.168.10.6 نباید به اینترنت دسترسی داشته باشد، ولی همچنان باید بتواند در شبکه داخلی (LAN) فعالیت کند (مثلاً پرینت، اشتراک فایل و…).

مراحل انجام در WinBox :

- وارد تب IP > Firewall > Filter Rules شوید

- روی Add (+) کلیک کنید.

- Chain :

forward - Src Address : 192.168.10.6

- Dst Address : آیپی گیتوی اینترنت

- Chain :

- در تب Action :

- Action :

drop

- Action :

- در تب Comment: بنویسید

Block Internet for 192.168.88.50 - نکته :

- این Rule فقط دسترسی این سیستم به خارج از شبکه (اینترنت) را مسدود میکند، ولی همچنان میتواند با سایر سیستمها در داخل شبکه ارتباط داشته باشد.

- اگر Out. Interface را مشخص نکنید، ممکن است دسترسی داخلی (LAN) هم قطع شود، پس تعیین دقیق رابط خروجی مهم است.

- اگر کاربر از DHCP ادرس میگیرد، حتماً باید کlease کنید تا آدرسش ثابت بماند.

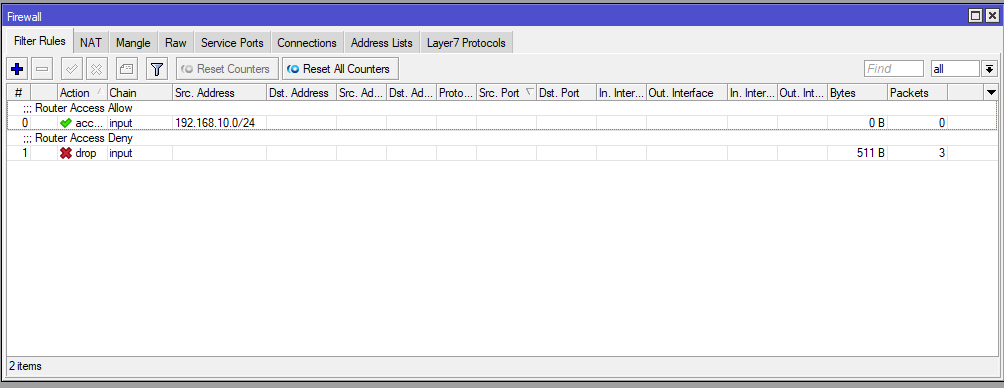

سناریو چهارم : جلوگیری از دسترسی به روتر از بیرون شبکه

هدف :

فقط کاربران داخل شبکه بتوانند وارد روتر شوند (از طریق Winbox، SSH یا WebFig).

مراحل انجام در WinBox :

- وارد تب IP > Firewall > Filter Rules شوید

- روی Add (+) کلیک کنید.

- Chain :

input - Src Address : 192.168.10.0/24

- Chain :

- Action

- Action :

accept - کامنت هم بنویسید Router Access ✅

- Action :

- Rule دوم برای Drop کردن سایر دسترسیها

- Chain :

input - Action:

drop - کامنت هم بنویسید Router Access 🚫

- Chain :

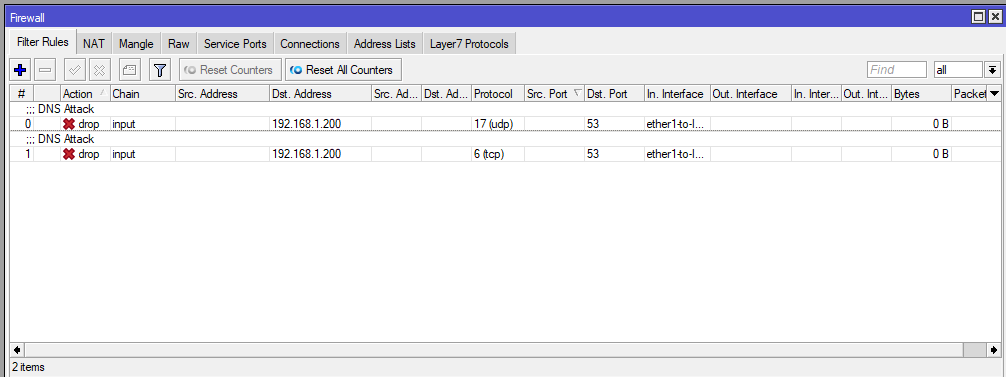

سناریو پنجم : جلوگیری از DNS Attack

هدف :

هرکسی که از خارج شبکه با DNS Server کار داشت ترافیکش Drop بشود

مراحل انجام در WinBox :

- وارد تب IP > Firewall > Filter Rules شوید

- روی Add (+) کلیک کنید.

- Chain :

input - DST Address = DNS Server Address

- Dst Port:

53 - Protocol :

udp - Action :

Drop

- Chain :

- سپس یک Rule دیگه برای tcp تعریف میکنیم

- Chain :

input - Dst Port:

53 - Protocol :

tcp - Action :

Drop

- Chain :

- برای کامنت هم بنویسید DNS Attack 🚫

جمع بندی :

با استفاده از همین تنظیمات ساده در بخش Filter Rules و تنها با تکیه بر Chainهای اصلی، میتوان امنیت شبکه را تا حد قابلتوجهی بالا برد. نیازی به استفاده از Address List یا Mangle نیست و تمام مراحل از طریق رابط گرافیکی Winbox قابل انجام است.

اگر همچنان برای پیکربندی Firewall میکروتیک در سازمان خود نیاز به راهنمایی و مشاوره تخصصی دارید، همین حالا با پشتیبانی سایت IRSUPP.IR تماس بگیرید.

گروه پشتیبانی شبکه های ایران با پیاده سازی و ساخت زیرساخت مناسب برای سازمان ها بستری را فراهم میکند تا از شبکه ای امن و پایدار و بدون نگرانی از تحریمها و محدودیتها بهره مند شوید.

✅ پشتیبانی سریع

✅ سرویسهای پایدار و مطمئن

✅ آموزش کامل و مشاوره رایگان

فرصت رو از دست ندید و با یک کلیک به جمع کاربران حرفهای بپیوندید 🚀