Port Security در سوئیچ سیسکو

بحث port security در سوئیچ سیسکو زمانی پیش می آید که ما بخواهیم دسترسی افرادی را به سوئیچ محدود کنیم .

و به طور کلی میتوانید موارد زیر را از این طریق کنترل کرد.

How can access a switch port?

How many PCs can connect to one port ?

If something happens that is not allowed, what should the switch do ?

- چه کسی میتواند به پورتهای سوئیج متصل شود

- چند کامپیوتر میتوانند به یک پورت سوئیچ وصل باشند (حالتی که به یک پورت سوئیچ یک سوئیچ یا هاب متصل شده است)

- اگر اتفاقی افتاد که ما در سوئیچ تعیین کرده بودیم که اجازه انجام ان وجود ندارد ،سوئیچ چه رفتاری انجام دهد

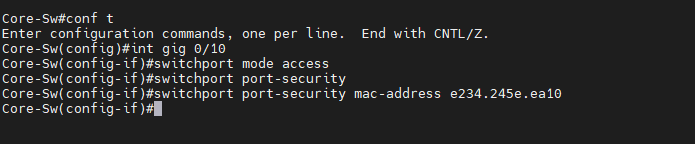

باید توجه داشت که port security در سوئیچ سیسکو تنها روی پورتهایی که access قابل کانفیگ است ،یک اینترفیس در به صورت دیفالت در حالت auto است و نمیتوان port security روی ان فعال کرد پس باید ابتدا اینترفیس یا ایترفیسهایی که میخواهیم روی انها port security فعال کنیم را روی حالت access بگذاریم که این از طریق دستورات زیر انجام میشود.

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)#switchport mode accessتوجه داشته باشید که اگر قرار port security در سوئیچ سیسکو را روی چند پورت اعمال کنید نیاز نیست که تک تک وارد هر پورت شوید و انرا access کنید میتوانید با دستور زیر یک رنج از اینترفیس ها را انتخاب کنید و بعد انها را access کنید.

Switch(config)# interface range gigabitEthernet 0/1-8

Switch (config-if-range)# switchport mode accessو سپس با دستور زیر Port Security را enable میکنیم :

Switch(config-if)#switchport port-securityحال نیاز داریم تا mac addressهای مجاز را برای هر پورت تعیین کنید که این مورد به دو صورت قابل انجام است.

روش اول : به این صورت است که وارد اینترفیس مورد نظر میشویم و مک ادرس مورد نظر را با استفاده از دستور زیر تعیین میکنیم.

Switch(config-if)#switchport port-security mac-address H.H.Hدر دستور بالا به جای H.H.H مک آدرس یا مک آدرسهایی که مد نظر ما است را وارد میکنیم به عنوان مثال اگر میخواهیم دو سیستم بتوانند به آن پورت وصل شوند مک آدرس ان دو سیستم را به صورت زیر وارد میکنیم.

Switch(config-if)#switchport port-security mac-address e23f.23e2.ef24

Switch(config-if)#switchport port-security mac-address e251.25e1.ea10

روش دوم : در نظر بگیرید میخواهید port security در سوئیچ سیسکو را در شبکه ای کانفیگ کنید که یک سوئیچ 48 پورت دارد ،کار سختی است که تک تک رو هر پورت مک ادرس را اضافه کرد در این حالت اگر سیستم هایی که به هر پورت متصل هستند از نظر ما مجازند میتوانید با دستور زیر به سوئیچ بگوییم مک ادرس سیستم هایی که به هر پورت متصل است را به عنوان مک آدرس معتبر برای هر پورت نظر بگیر و باید توجه داشت که در این حالت فقط یک مک آدرس برای هر پورت مجاز است.

Switch(config-if)#switchport port-security mac-address stickyهمچنین ما میتوانید با دستور زیر تعداد مک آدرسهای قابل یادگیری روی هر پورت را تعیین کنید که به صورت دیفالت 1 است.

Switch(config-if)#switchport port-security maximum 3حال با توجه به اینکه port security در سوئیچ سیسکو را کانفیگ کردیم اگر یک نقض یا به اصطلاح violation رخ داد چه اتفاقی می افتد ؟

در جواب باید دانست که اگر یک Violation رخ بدهد به صورت دیفالت پورت روی حالت shutdown میرود که البته میتوان با دستور زیر این حالت را تغییر داد.

Switch(config-if)#switchport port-security violation restrict / protect /shutdownویژگی های هر حالت را میتوان در جدول زیر مشاهده کرد.

| Send Log | Discard Packets | Disable Port | |

| Yes | Yes | Yes | Shutdown errordisable |

| Yes | Yes | No | restrict |

| No | Yes | no | Protect |

در حالت shutdown پورت disable (حالتی است که پورت shutdown نیست ولی اجازه عبور پکت را هم نمیدهمبه این حالت errordisable میگویند) میشود و همه پکتها Discard میشوند یعنی دور ریخته میشوند و همچنین یک log ارسال میشوند که میتوان این لاگ را به یک سرور syslog ارسال کرد.

وقتی در حالت protect یاdiscard نقضی اتفاق افتد فقط آدرسهایی میتوانند پکت ارسال کنند که از قبل روی سوئیچ تعیین شده است و تنها تفاوت این دو حالت در اسال لاگ است که restrict لاگ ارسال میکند ولی protect لاگی ارسال نمیکند.

در آموزش بعدی مبحث سیسکو Vlan در سیسکو را آموزش خواهیم داد.

لطفا در راستای پیشرفت و بهتر شدن مباحث آموزشی نظرات خود را با ما به اشتراک بگذارید.